Rusya Bağlantılı Hackerlar, Hesap Ele Geçirmeleri İçin Microsoft 365 Cihaz Kodu Oltalaması Kullanıyor

Rusya'ya yakın şüpheli bir grup, mağdurların Microsoft 365 kimlik bilgilerini çalmak ve hesap ele geçirme saldırıları gerçekleştirmek için cihaz kodu kimlik doğrulama iş akışlarını kullanan bir oltalama kampanyasına bağlandı.

Eylül 2025'ten beri devam eden bu faaliyet, Proofpoint tarafından UNK_AcademicFlare takma adıyla takip ediliyor.

Saldırılar, hükümet ve askeri kuruluşlara ait tehlikeye girmiş e-posta adreslerinin ABD ve Avrupa'daki hükümet, düşünce kuruluşları, yükseköğretim ve ulaşım sektörlerindeki kuruluşlara saldırılması için kullanılıyor.

"Genellikle, bu ele salınmış e-posta adresleri, hedeflerin uzmanlık alanıyla ilgili iyi niyetli iletişim ve ilişkiler kurmak için kullanılır ve nihayetinde hayali bir toplantı veya görüşme ayarlamak için kullanılır," dedi.

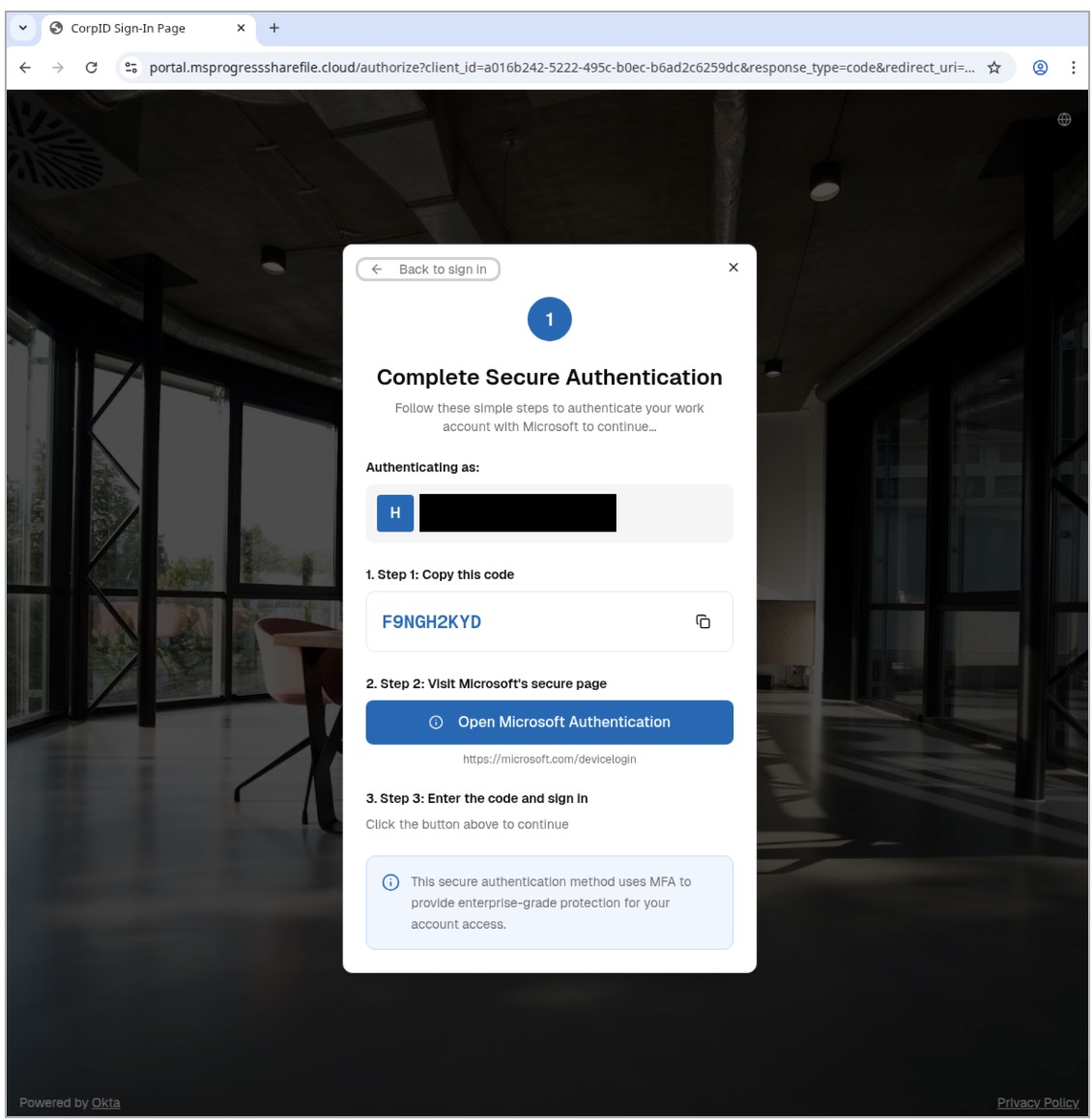

Bu çabaların bir parçası olarak, rakip e-posta alıcısının toplantıdan önce incelemesi için sorular veya konular içeren bir belgeye bağlantı paylaştığını iddia eder. URL, ele salınan gönderenin Microsoft OneDrive hesabını taklit eden bir Cloudflare Worker URL'sine işaret eder ve kurbana verilen kodu kopyalayıp sözde belgeye erişmek için "Sonraki" tuşuna tıklamasını söyler.

Ancak bunu yapmak kullanıcıyı meşru Microsoft cihaz kodu giriş URL'sine yönlendirir; burada önceden verilen kod girildiğinde, hizmet bir erişim tokenı oluşturur ve bu token üç aktör tarafından kurtarılarak mağdur hesabının kontrolünü ele geçirebilir.

Cihaz kodları oltalaması, Şubat 2025'te hem Microsoft hem de Volexity tarafından ayrıntılı olarak belgelenmiş ve saldırı yönteminin Storm-2372, APT29, UTA0304 ve UTA0307 gibi Rusya uyumlu kümelere atfedildiği belirtilmiştir. Son birkaç ayda, Amazon Threat Intelligence ve Volexity, Rus tehdit aktörlerinin cihaz kodu kimlik doğrulama akışını kötüye kullanarak devam eden saldırılar konusunda uyarıda bulundu.

Proofpoint, UNK_AcademicFlare Rusya odaklı uzmanları hedef aldığı için muhtemelen Rusya yanlısı bir tehdit aktörü olduğunu belirtti; çünkü birçok düşünce kuruluşunda ve Ukrayna hükümeti ile enerji sektörü kuruluşlarında Rusya odaklı uzmanları hedef alıyor.

Şirketten alınan veriler, hem devlet bağlantılı hem de finansal motivasyonlu birden fazla tehdit aktorunun, kullanıcıları Microsoft 365 hesaplarına erişim sağlamaya kandırmak için bu oltalama taktiğine yakaladığını gösteriyor. Buna, kullanıcıları sahte açılış sayfalarına yönlendirmek ve cihaz kodu yetkilendirmesini tetiklemek için oltalama e-postalarında maaşla ilgili tuzaklar kullanan TA2723 adlı bir e-suç grubu da dahildir.

Ekim 2025 kampanyasının, Graphish oltalama kiti gibi suç yazılımlarının ve SquarePhish gibi kırmızı takım araçlarının kolayca erişilebilir olmasıyla desteklendiği değerlendirilmektedir.

"SquarePhish'e benzer şekilde, araç kullanıcı dostu olacak şekilde tasarlandı ve ileri teknik uzmanlık gerektirmiyor; giriş engelini düşürüyor ve düşük vasıflı tehdit aktörlerinin bile gelişmiş oltalama kampanyaları yürütmesini sağlıyor," dedi Proofpoint. "Nihai hedef, kimlik hırsızlığı, hesap ele geçirme ve daha fazla tehlikade için kullanılabilecek hassas kişisel veya kurumsal verilere yetkisiz erişimdir."

Cihaz kodu oltalamasının oluşturduğu riski önlemek için, en iyi seçenek tüm kullanıcılar için cihaz kodu akışını engellemek için Authentication Flows koşulu kullanarak bir Koşullu Erişim politikası oluşturmaktır. Eğer bu mümkün değilse, onaylı kullanıcılar, işletim sistemleri veya IP aralıkları için cihaz kodu doğrulamasına izin listesi yaklaşımı uygulayan bir politika kullanılması tavsiye edilir.

Diğer haberlerimiz hakkında daha fazla bilgi için Twitter sayfamızı, Instagram sayfamızı ve LinkedIn sayfamızı takip etmeyi unutmayın.

Benzer Haberler

Cisco, Public PoC Exploit Release'den Sonra ISE Güvenlik Açığı Yamaları Düzeltti

CISA, 2019 ile 2024 yılları arasında yayımlanan 10 acil siber güvenlik direktifini emekliye kaldırdı

Çin Bağlantılı Hackerlar, VMware ESXi Zero-Days Uygulamasını Kullanarak Sanal Makinelerden Kaçtı

Cracked yazılımlar ve YouTube videoları CountLoader ve GachiLoader Zararlı Yazılımını Yaydı

Rusya Bağlantılı Hackerlar, Hesap Ele Geçirmeleri İçin Microsoft 365 Cihaz Kodu Oltalaması Kullanıyor

Google Project Zero Researcher, Samsung Cihazlarını Hedefleyen Sıfır Tıklama İstismarını Ortaya Çıkardı

SonicWall, Palo Alto Expedition ve Aviatrix denetleyicilerinde önemli güvenlik açıkları düzeltildi

Yeni Banshee Stealer Varyantı, Apple'ın XProtect'ten İlham Alan Şifrelemesi ile Antivirüsü Atlıyor