Çin Bağlantılı Hackerlar, VMware ESXi Zero-Days Uygulamasını Kullanarak Sanal Makinelerden Kaçtı

Çince konuşan tehdit aktörlerinin, Şubat 2024'e kadar geliştirilmiş olabilecek bir VMware ESXi exploit'i uygulamak için ilk erişim vektörü olarak ele salınmış bir SonicWall VPN cihazını kullandığı şüphelenilmektedir.

Aralık 2025'te bu faaliyeti gözlemleyip son aşamaya geçmeden durduran siber güvenlik firması Huntress, bunun bir fidye yazılımı saldırısına yol açmış olabileceğini söyledi.

En dikkat çekeni, saldırının Mart 2025'te Broadcom tarafından sıfır gün olarak açıklanan üç VMware açığını kullandığına inanılıyor: CVE-2025-22224 (CVSS puanı: 9.3), CVE-2025-22225 (CVSS puanı: 8.2) ve CVE-2025-22226 (CVSS puanı: 7.1). Sorunun başarılı şekilde sömürülmesi, yönetici ayrıcalıklarına sahip kötü niyetli bir aktörün Virtual Machine Executable (VMX) sürecinden bellek sızdırmasına veya VMX süreci olarak kod çalıştırmasına olanak tanıyabilir.

Aynı ay, ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), aktif sömürüye dair kanıtları gerekçesiyle bu kusuru Bilinen Sömürülmüş Zayıflıklar (KEV) kataloğuna ekledi.

"Analiz edilen araç seti [...] ayrıca geliştirme yollarında basitleştirilmiş Çin dizileri de içeriyor; bunlar arasında '全版本逃逸--交付' (çevirisi: 'Tüm sürümler kaçışı - teslimat') adlı bir klasör ve VMware'in kamuya açıklanmasından bir yıl önce sıfır gün hadisatı, muhtemelen iyi kaynaklara sahip bir geliştiricinin Çince konuşulan bir bölgede faaliyet gösterdiğini gösteren kanıtlar var," dedi araştırmacılar Anna Pham ve Matt Anderson.

Araç setinin üç VMware eksikliğini silah haline getirdiği değerlendirmesi, istismarın davranışına, bilgi sızıntısı için Host-Guest File System (HGFS), bellek bozulması için Sanal Makine İletişim Arayüzü (VMCI) ve çekirdeğe kaçan shellcode kullanımına dayanıyor, şirket ekledi.

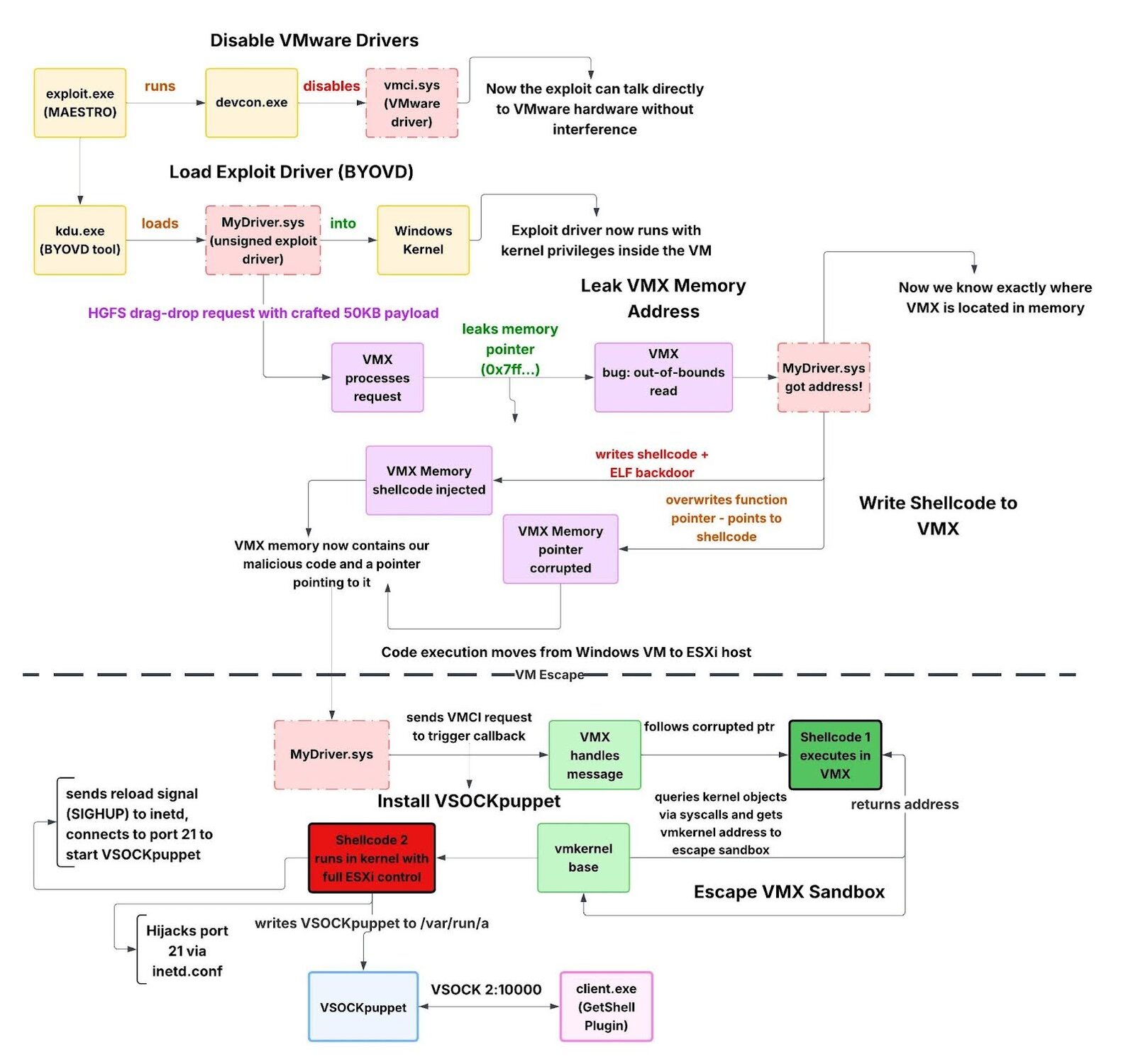

Araç kiti, başlıca "exploit.exe" (diğer adıyla MAESTRO) olmak üzere birden fazla bileşen içerir; bu bileşen, aşağıdaki gömülü ikili kartları kullanarak tüm sanal makine (VM) kaçışının orkestratörü olarak görev yapar -

- devcon.exe, VMware'in misafir tarafı VMCI sürücülerini devre dışı bırakmak için

- MyDriver.sys, açık kaynaklı bir araç olan Kernel Driver Utility (KDU) kullanılarak çekirdek belleğine yüklenen ve istismar edilen imzasız bir çekirdek sürücüsü, ardından exploit durumu izlenir ve VMCI sürücüleri yeniden etkinleştirilir.

Sürücünün ana sorumluluğu, ana bilgisayarda çalışan tam ESXi sürümünü tespit etmek ve CVE-2025-22226 ile CVE-2025-22224 için bir açığı tetiklemektir; böylece saldırganın doğrudan VMX'in belleğine üç yük yazmasına olanak tanır -

- VMX sandbox kaçış için ortamı hazırlamak için 1. aşama shellcode

- ESXi ana bilgisayarında bir yer kurmak için 2. aşama shellcode

- VSOCKpuppet, ESXi ana bilgisayarına sürekli uzaktan erişim sağlayan ve VSOCK (Sanal Soketler) portu 10000 üzerinden iletişim sağlayan 64-bit ELF arka kapısıdır

"Yükleri yazdıktan sonra, exploit VMX içindeki bir fonksiyon işaretçisinin üzerine yazar," diye açıkladı Huntress. "Önce orijinal işaretçi değerini kaydeder, sonra shellcode'un adresiyle üzerine yazar. Exploit, VMX'i tetiklemek için ana bilgisayara VMCI mesajı gönderiyor."

"VMX mesajı işlediğinde, bozuk işaretçiyi takip eder ve meşru kod yerine saldırganın shellcode'ine geçer. Bu son aşama, VMware'in 'kum kutusundan kaçmaya' olanak tanıyan 'keyfi yazma açığı' olarak tanımladığı CVE-2025-22225'e karşılık gelir."

VSOCK, misafir VM'ler ile hipervizör arasında doğrudan iletişim yolu sunduğundan, tehdit aktörlerinin, tehlikeye uğramış ana bilgisayardaki herhangi bir misafir Windows VM'den kullanılabilen ve komutları ele salınmış ESXi'ye geri gönderip arka kapı ile etkileşime girebilen bir "client.exe" (yani GetShell Eklentisi) kullandığı tespit edilmiştir. İkili dosyaya gömülü PDB yolu, bunun Kasım 2023'te geliştirilmiş olabileceğini gösteriyor.

İstemci, ESXi'den VM'ye dosya indirme, VM'den ESXi'ye dosya yükleme ve hipervizör üzerinde shell komutları çalıştırma yeteneğini destekler. İlginç bir şekilde, GetShell Eklentisi Windows VM'ye bir ZIP arşivi ("Binary.zip") şeklinde bırakılıyor; bu dosya, kullanım talimatlarıyla birlikte bir README dosyası da içeriyor; bu da dosya aktarımı ve komut çalıştırma özellikleri hakkında bir fikir veriyor.

Şu anda araç setinin arkasında kimin olduğu net değil, ancak basitleştirilmiş Çince kullanımı, saldırı zincirinin karmaşıklığı ve kamuya açıklanmadan aylar önce sıfır gün güvenlik açıklarının kötüye kullanılması, muhtemelen Çince konuşulan bir bölgede faaliyet gösteren iyi kaynaklara sahip bir geliştiriciye işaret ediyor, diye teorize etti Huntress.

"Bu müdahale, sanal makine izolasyonundan kaçmak ve altında yatan ESXi hipervizörü tehlikeye atmak için tasarlanmış çok aşamalı bir saldırı zincirini gösteriyor," diye ekledi şirket. "Bir bilgi sızıntısı, bellek bozulması ve sandbox kaçışını zincirleyerek, tehdit aktörü her VM yöneticisinin korktuğu şeyi başardı: misafir VM içinden hipervizörün tam kontrolünü elde etti."

"VSOCK'un arka kapı iletişimi için kullanımı özellikle endişe verici; geleneksel ağ izlemesini tamamen atlıyor ve tespit etmeyi önemli ölçüde zorlaştırıyor. Araç seti ayrıca gizliliği ısrardan çok önceliklendiriyor."

Diğer haberlerimiz hakkında daha fazla bilgi için Twitter sayfamızı, Instagram sayfamızı ve LinkedIn sayfamızı takip etmeyi unutmayın.

Benzer Haberler

Cisco, Public PoC Exploit Release'den Sonra ISE Güvenlik Açığı Yamaları Düzeltti

CISA, 2019 ile 2024 yılları arasında yayımlanan 10 acil siber güvenlik direktifini emekliye kaldırdı

Çin Bağlantılı Hackerlar, VMware ESXi Zero-Days Uygulamasını Kullanarak Sanal Makinelerden Kaçtı

Cracked yazılımlar ve YouTube videoları CountLoader ve GachiLoader Zararlı Yazılımını Yaydı

Rusya Bağlantılı Hackerlar, Hesap Ele Geçirmeleri İçin Microsoft 365 Cihaz Kodu Oltalaması Kullanıyor

Google Project Zero Researcher, Samsung Cihazlarını Hedefleyen Sıfır Tıklama İstismarını Ortaya Çıkardı

SonicWall, Palo Alto Expedition ve Aviatrix denetleyicilerinde önemli güvenlik açıkları düzeltildi

Yeni Banshee Stealer Varyantı, Apple'ın XProtect'ten İlham Alan Şifrelemesi ile Antivirüsü Atlıyor